Una vulnerabilidad en el nuevo navegador con IA podría “contaminar” la memoria del asistente y ejecutar acciones no deseadas; te explico el riesgo y cómo proteger tu negocio hoy

¿Qué está pasando?

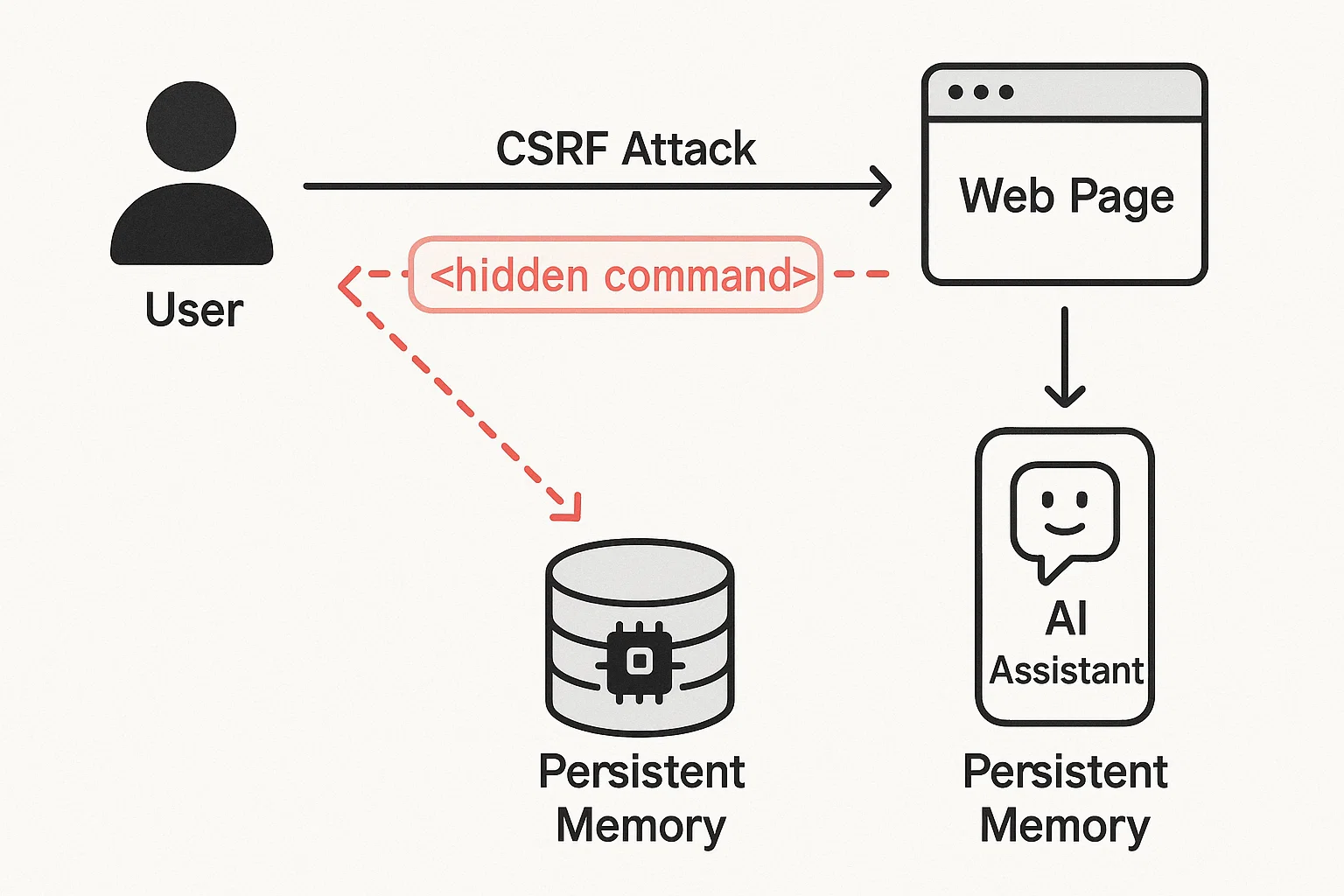

Investigadores de ciberseguridad reportaron una vulnerabilidad en ChatGPT Atlas —el navegador con IA recién lanzado— que permite a atacantes inyectar instrucciones ocultas en la memoria persistente del asistente. En la práctica, la IA puede recordar órdenes maliciosas que se activan después, incluso en otras sesiones o dispositivos, y derivar en ejecución de código, robo de datos o escalamiento de privilegios.

Por qué esta falla es particularmente peligrosa

- Persistencia: la “memoria” contaminada puede seguir activa entre sesiones y equipos si no se limpia correctamente.

- Cadena de ataque simple: basta con que el usuario esté logueado y visite un enlace malicioso (phishing, banners “Copy link”, etc.).

- Superficie de riesgo ampliada: al integrar identidad, apps y acciones automatizadas en el navegador, un abuso de la memoria de la IA multiplica el impacto.

Técnicas observadas en navegadores con IA

- CSRF + escritura en memoria: se aprovecha la sesión autenticada para grabar instrucciones encubiertas en la memoria del asistente.

- “URLs trampa” en la omnibox: cadenas que parecen direcciones web pero contienen prompts ocultos para la IA, capaces de redirigir o ejecutar acciones no esperadas.

Señales de alerta para tu equipo

- Respuestas del asistente que incluyen pasos o enlaces que no solicitaste.

- Redirecciones extrañas al pegar un “enlace” en la barra de direcciones.

- Actividad inusual en cuentas conectadas (Drive, correo, gestores de código o contraseñas).

Medidas inmediatas (recomendadas para hoy)

- Evita tareas sensibles en Atlas hasta que haya mitigaciones/actualizaciones confirmadas. Usa navegadores endurecidos para banca, paneles de clientes y administración.

- Limpia/Desactiva la memoria del asistente: borra todas las memorias y considera desactivar la función temporalmente en entornos críticos.

- Cierra sesión y reinicia el navegador tras limpiar memoria; si es posible, cambia credenciales de cuentas críticas.

- Políticas de empresa: bloquea el uso de Atlas (u otros navegadores-IA) en equipos que manejan datos sensibles hasta contar con parches y guías de hardening.

- DNS/Proxy seguro: agrega listas de bloqueo, inspección de tráfico y reglas anti-phishing.

- EDR/XDR: verifica que tu solución detecte comportamientos anómalos (descargas sigilosas, scripts, exfiltración).

- Capacitación rápida: advierte al personal sobre “URLs” sospechosas y botones de “Copiar enlace” que en realidad insertan comandos a la IA.

- Audita extensiones: elimina las no esenciales y limita permisos (p. ej., “acceso a todos los sitios”).

- Principio de mínimo privilegio: segmenta accesos de cuentas y tokens de API conectados al navegador/IA.

- Monitoreo de credenciales: habilita alertas por inicios de sesión inusuales y activa 2FA en todo servicio crítico.

Buenas prácticas continuas

- Actualiza navegadores y agentes de IA apenas haya parches.

- Revisa logs de actividad del asistente y de apps conectadas.

- Pruebas rojas internas: simula prompt injections y “URL-prompt” para medir tu resiliencia.

- Zero Trust: asume que el contenido web puede contener instrucciones para la IA y aplica controles por capa.

¿Deberías dejar de usar navegadores con IA?

No necesariamente. La productividad que ofrecen es real, pero su adopción debe ir acompañada de gobernanza, controles técnicos y capacitación. Si manejas información sensible (salud, finanzas, legal, eCommerce), aplica una política de uso restringido y define casos donde no se emplearán agentes con memoria.

¿Necesitas una política de IA segura, hardening de navegadores y un plan de respuesta ante inyecciones de prompts?

En www.SiteSupremacy.com te ayudamos a auditar, diseñar e implementar controles de seguridad, además de optimizar tu sitio web, SEO y funnels para crecer sin comprometer la seguridad.

Escríbenos hoy en www.sitesupremacy.com y blindemos tu crecimiento digital.