Ataques masivos atribuidos a Cl0p amenazan a usuarios de Oracle E-Business Suite. Te explico el riesgo y las acciones inmediatas para mitigar el impacto

Qué ocurrió y por qué importa

En los últimos días (hoy es 3 de octubre de 2025), diversas organizaciones que utilizan Oracle E-Business Suitereportaron correos de extorsión con exigencias económicas y amenazas de divulgar información. El patrón coincide con campañas recientes de ransomware y robo de datos orientadas a aplicaciones empresariales expuestas o desactualizadas. Aunque los detalles técnicos varían por implementación, la tendencia subraya la urgencia de mantener parches al día y reducir la superficie de ataque.

Nivel de riesgo para las empresas

- Extorsiones elevadas: solicitudes de pago que buscan generar presión financiera y reputacional.

- Alcance masivo: mensajes automatizados y posibles accesos indebidos a módulos ERP incrementan el impacto potencial.

- Efecto cascada: integraciones con otros sistemas (finanzas, RH, logística) pueden verse comprometidas si no hay segmentación.

Señales de exposición

- Uso de E-Business Suite con parches pendientes o módulos accesibles desde internet.

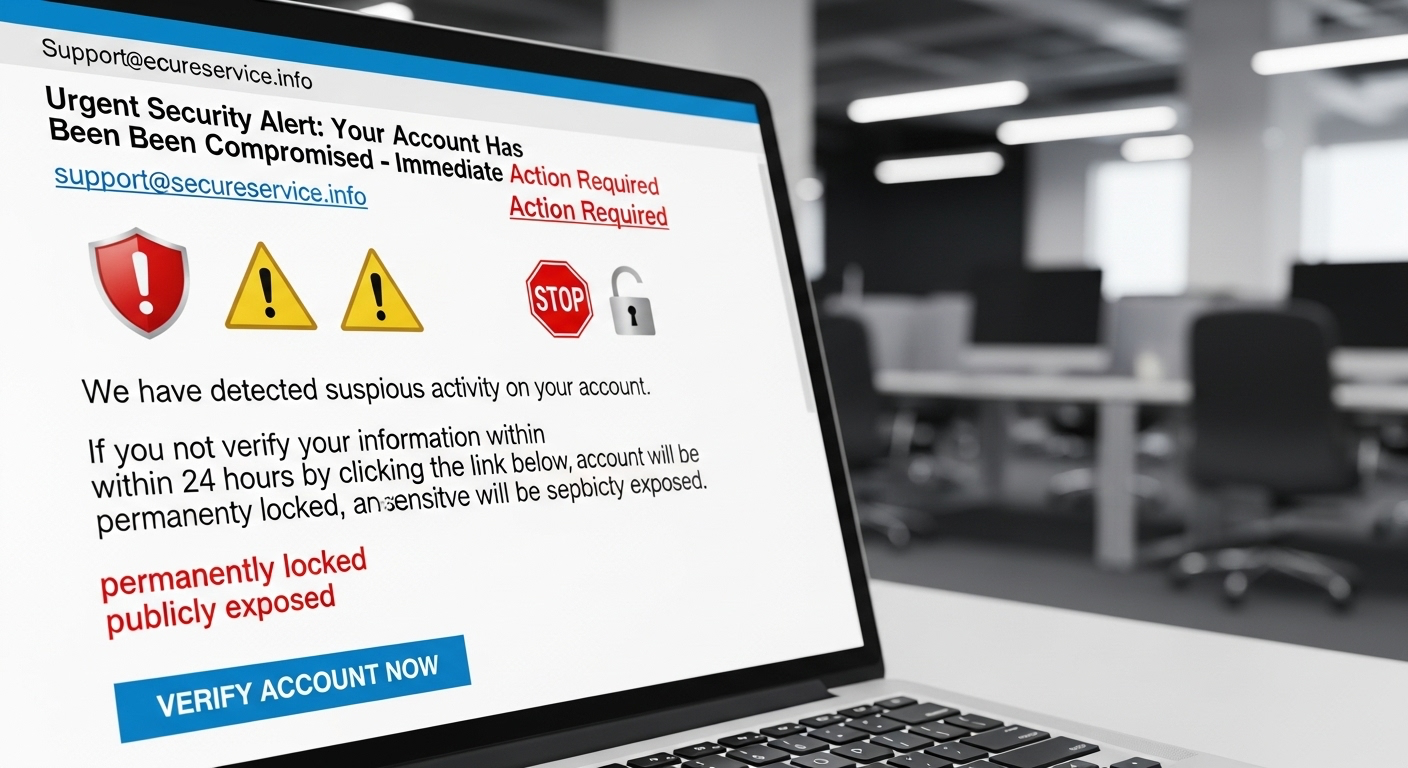

- Correos que aparentan ser de “soporte” o “auditoría” con amenazas, archivos adjuntos sospechosos o enlaces a “pruebas” de filtración.

- Accesos inusuales, creación de tareas programadas desconocidas o cambios de configuración sin registro claro.

Acciones inmediatas (0–48 horas)

- Aplicar parches críticos y mitigaciones del ERP y componentes adyacentes; prioriza frontales perimetrales y autenticación.

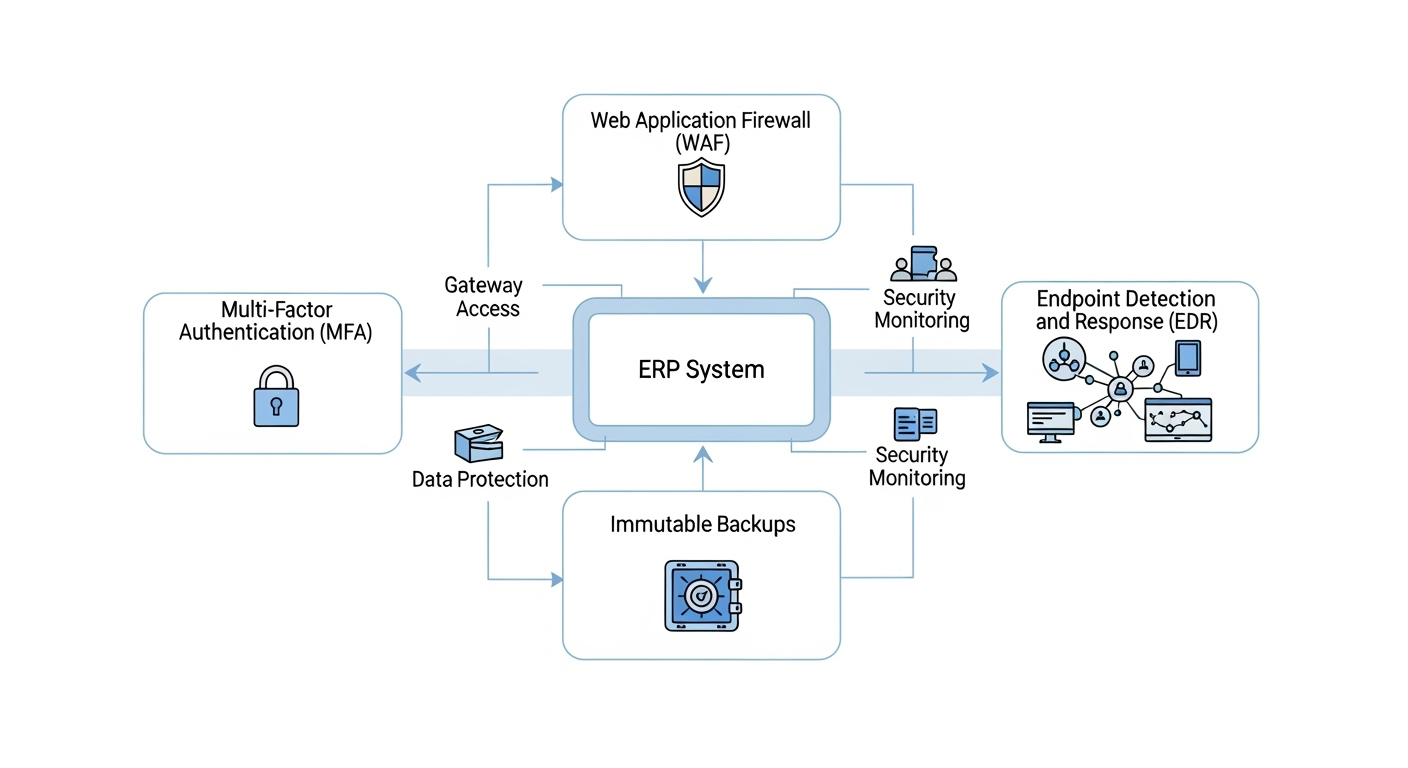

- Rotar credenciales y tokens (usuarios de app, integraciones, SSO) y habilitar MFA en todo acceso administrativo.

- Revisar logs y telemetría: inicios de sesión anómalos, escalaciones de privilegios y modificaciones de jobs.

- Aislar activos sospechosos y ejecutar EDR/antimalware con firmas actualizadas; bloquear IoCs si los tienes.

- Contener el phishing: endurecer filtros, bloquear dominios, y alertar a finanzas, legal y TI.

- No pagar sin asesoría: coordina con respuesta a incidentes, legal y tu aseguradora de ciber-riesgo antes de cualquier interacción.

Medidas de corto plazo (2–7 días)

- Segmentación de red y least privilege para ERP, integraciones y bases de datos.

- Backups inmutables con pruebas de restauración verificadas.

- Hardening (TLS, cabeceras seguras, desactivar servicios legacy) y revisión de exposición externa (WAF, VPN).

- Playbooks específicos para extorsión sin cifrado y para ransomware con cifrado.

- Concientización ejecutiva: directivos son objetivo frecuente en campañas de presión.

Panorama: no es un caso aislado

El incremento de campañas de extorsión y ransomware contra aplicaciones empresariales confirma que la higiene de parches, la detección temprana y la segmentación marcan la diferencia entre un incidente contenido y un impacto operativo serio.

¿Eres PyME o tienes recursos limitados?

- Establece una ventana semanal de parches.

- Implementa MFA y contraseñas únicas para administración.

- Contrata monitoreo gestionado si no cuentas con SOC interno.

- Mantén un inventario claro de sistemas, versiones y responsables.

¿Necesitas auditar tu sitio, cerrar brechas y comunicar a tus clientes con confianza?

En www.SiteSupremacy.com te ayudamos con hardening, SEO técnico y diseño web seguro para que tu marca venda más sin exponerse.

Escríbenos hoy en www.SiteSupremacy.com y deja tu infraestructura y tu estrategia digital en manos expertas.