De parches críticos en móviles a dominios falsos de empleo: lo que su negocio debe hacer hoy para no caer en la siguiente ola

Por qué este tema urge esta semana

En los últimos días se han combinado dos señales claras: actualizaciones de seguridad que corrigen fallas críticas en dispositivos móviles y un repunte de campañas de phishing que explotan la búsqueda de empleo. Para cualquier empresa con presencia web, esto implica más intentos de acceso, más formularios maliciosos y mayor presión sobre sus servidores y personal.

Diagnóstico express (10 minutos)

- Inventario vivo: liste su dominio principal, subdominios, APIs y apps (producción y staging).

- Dependencias y versiones: identifique frameworks, librerías y plugins con su versión actual.

- Puntos de entrada: formularios, paneles de administración, endpoints públicos y credenciales compartidas.

- Superficie expuesta: puertos abiertos, CDN/WAF, reglas de firewall y proveedor de DNS.

5 acciones rápidas (impacto alto, esfuerzo bajo)

- Parchee y automatice

Active actualizaciones automáticas del sistema y del runtime (Node.js, Python, PHP, Java), y programe ventanas de mantenimiento. Use escáneres de dependencias (Dependabot, npm audit, pip-audit) y aplique SBOM para saber exactamente qué corre en sus servidores. - Cierre puertas obvias

- Habilite 2FA en paneles de hosting, repositorios y CMS.

- Exija contraseñas largas + gestores (no recicladas).

- Desactive el login por contraseña en producción cuando sea posible (SSO/OAuth).

- WAF y reglas listas para producción

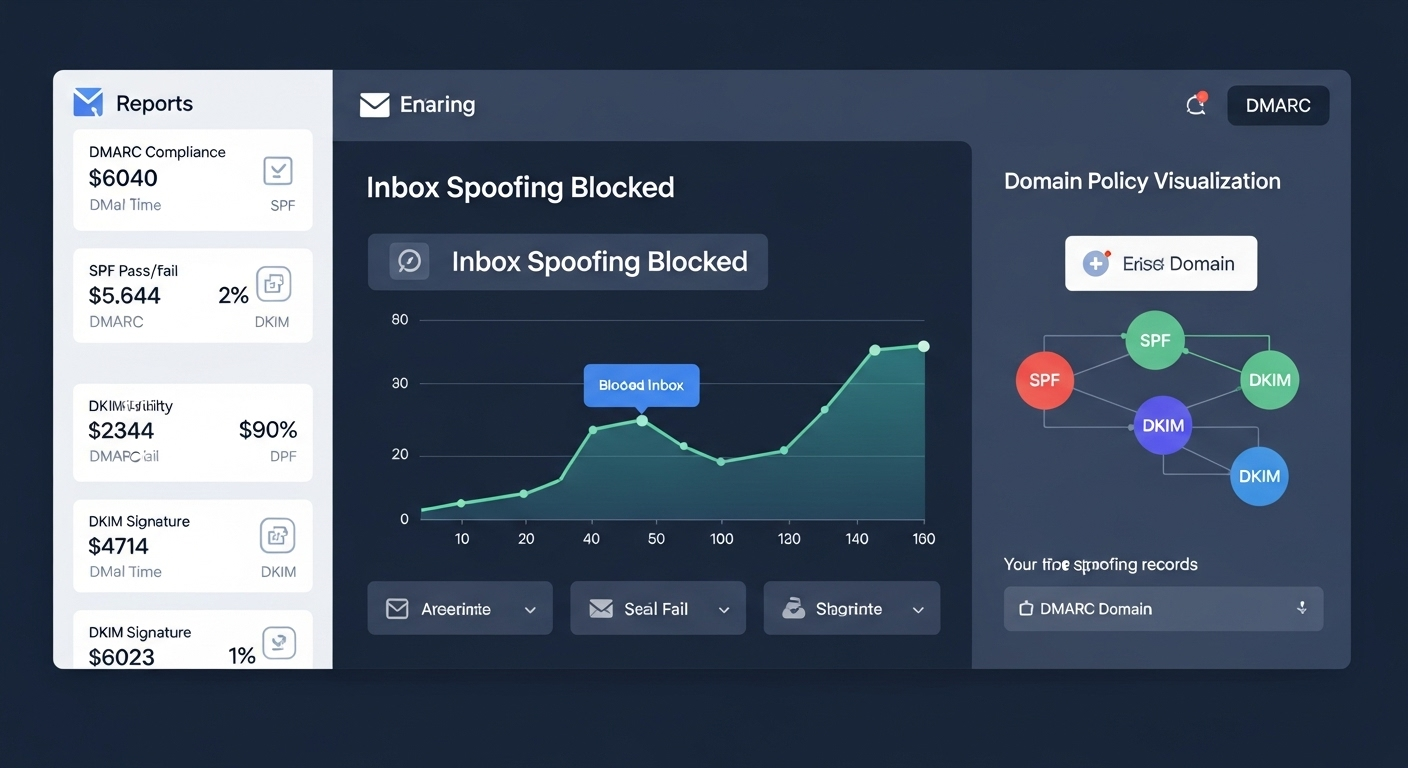

Coloque un Web Application Firewall delante del sitio y cargue reglas OWASP Core (SQLi/XSS), rate limitingen rutas sensibles (/login, /api/*) y bloqueo geográfico si aplica. - Correo a prueba de suplantación

Implemente SPF + DKIM + DMARC con política p=quarantine o p=reject y monitoree reportes. Así corta campañas que aparentan venir “desde su dominio”. - Políticas del navegador

Active HSTS, CSP (con nonce/sha256), X-Frame-Options, X-Content-Type-Options y Referrer-Policy. Son cabeceras que frenan gran parte del abuso del lado cliente.

Endurecimiento por stack (guía breve)

- NGINX/Apache: deshabilite listados de directorio, limite body_size, fuerce TLS 1.2+ y curvas modernas, y añada brotli/gzip sin filtrar tipos binarios.

- Node.js/Express: use helmet, valide esquemas con Zod/JOI, centralice manejo de errores y registre IP/UA con trazabilidad.

- Bases de datos: roles mínimos, rotación de credenciales, TLS en tránsito y copias de seguridad con pruebas de restauración.

- CDN: active cache de contenido estático, bot management básico y DDoS L3/L7.

Monitoréo que sí alerta

- Reglas de umbral: 3 intentos fallidos/min en /login → bloqueo temporal.

- Anomalías: picos de POST en formularios, creación de cuentas fuera de horario, o 5xx en una ruta específica.

- Telemetría útil: 1) tasa de conversión vs. tasa de errores, 2) tiempo en primera respuesta del WAF, 3) número de IPs únicas bloqueadas por día.

Lo que debe evitar

- Postergar parches “porque todo funciona”.

- Reutilizar contraseñas entre hosting, correo y CMS.

- Dejar /admin, /wp-admin o paneles sin 2FA ni allowlist de IPs.

- Ignorar los reportes DMARC: son su radar de suplantación.

Checklist descargable (copie y pegue en su gestor de tareas)

- Inventario de activos y SBOM actualizado

- Parches del sistema + librerías aplicados

- WAF con OWASP CRS + rate limiting

- 2FA activo en hosting, repos y CMS

- SPF/DKIM/DMARC con p=quarantine/reject

- Cabeceras: HSTS, CSP, XFO, XCTO, RP

- Backups probados y cifrados

- Alertas: intentos fallidos, picos de POST, 5xx

¿Quiere blindar su sitio sin frenar el crecimiento?

En www.SiteSupremacy.com auditamos su stack, cerramos brechas, configuramos WAF y automatizamos parches con cero fricción para su SEO y conversiones.

Escríbanos hoy en www.sitesupremacy.com y agendemos su hardening exprés.