Un fallo crítico de carga de archivos en SAP Visual Composer permite ejecución remota de código y pone en riesgo infraestructuras vitales

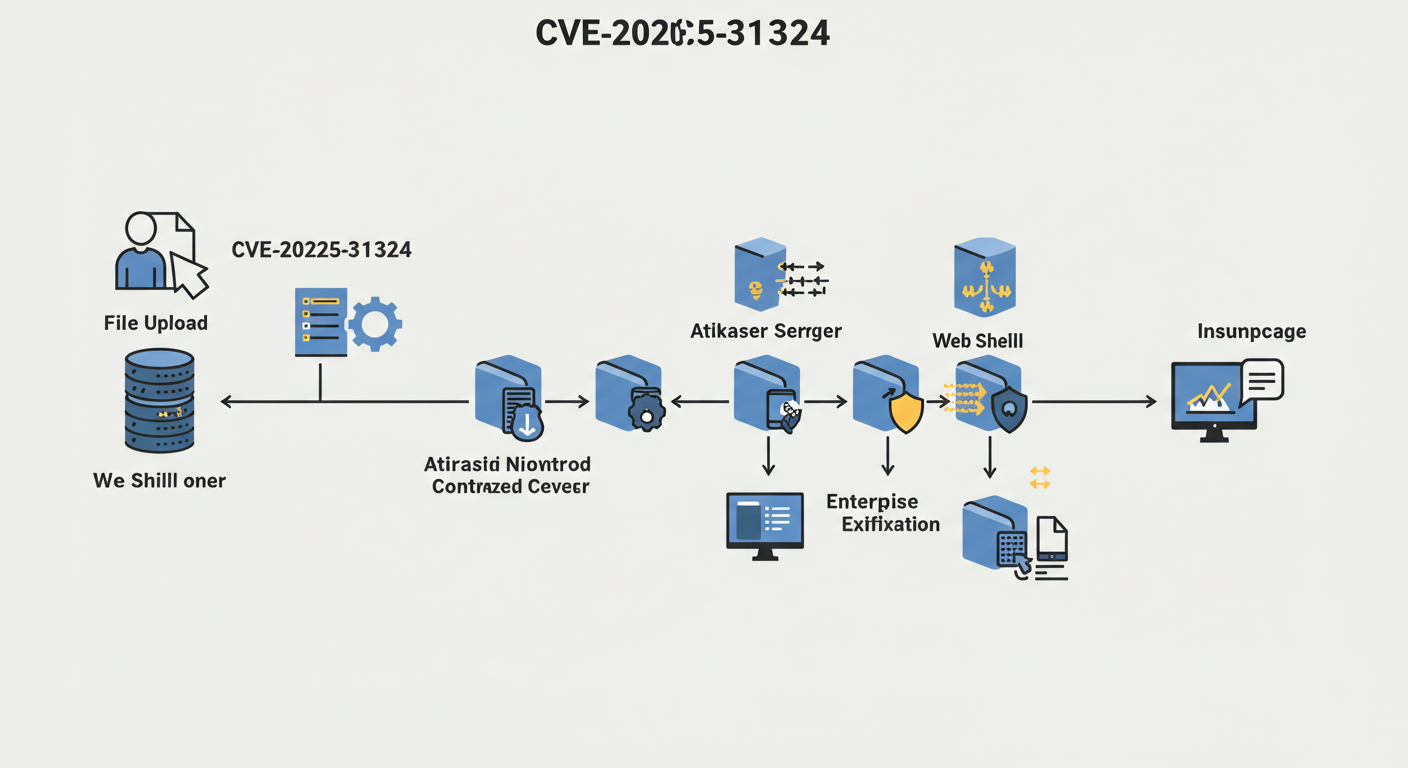

Panorama del ataque

La vulnerabilidad CVE-2025-31324 (CVSS 10.0) afecta a SAP NetWeaver Visual Composer 7.x. A partir del 29 de abril de 2025, varios grupos APT vinculados al Estado chino—entre ellos UNC5221, UNC5174 y CL-STA-0048—iniciaron barridos masivos de Internet y explotación activa. El directorio abierto de un servidor atacante reveló 581 instancias NetWeaver ya backdooreadas y un inventario adicional de 800 dominios listos para futuros ataques.

Detalles técnicos de CVE-2025-31324

- Vector de ataque: carga de archivos sin autenticación que permite subir web shells o binarios maliciosos.

- Alcance: cualquier servidor NetWeaver con Visual Composer expuesto a Internet.

- Carga observada: web shells clásicas y el backdoor Golang “SuperShell”, capaz de ejecutar comandos, pivotar dentro de la red y soltar segundas etapas (KrustyLoader, SNOWLIGHT, VShell).

- Persistencia: los atacantes agregan tareas programadas y modifican procesos de arranque para sobrevivir a reinicios.

Sectores afectados y consecuencias

| Sector | Impacto detectado | Riesgo inmediato |

|---|---|---|

| Energía y gas natural (EE. UU.) | Pérdida de visibilidad SCADA | Interrupción de suministro |

| Agua y residuos (Reino Unido) | Acceso a PLC y sensores | Contaminación o cortes de servicio |

| Manufactura de dispositivos médicos | Robo de IP y sabotaje | Retrasos en producción |

| Finanzas y gobierno (Arabia Saudita) | Exfiltración de datos sensibles | Riesgo reputacional y sanciones |

Medidas de mitigación urgentes

- Aplicar de inmediato las Notas SAP 3594142 y 3604119 para cerrar CVE-2025-31324 y la vulnerabilidad de deserialización asociada.

- Auditar logs en busca de web shells (cmd.jsp, supershell.go, etc.) y conexiones salientes sospechosas (15.204.56.*, 43.247.135.*).

- Segmentar la red: mantén NetWeaver fuera del perímetro público o detrás de una VPN/WAF con reglas estrictas.

- Supervisar integridad de archivos críticos y tareas programadas con herramientas EDR.

- Plan de respuesta y comunicación: define responsables, líneas de reporte y simulacros de ciberincidente.

Lo que viene para la ciberseguridad empresarial

El uso de plataformas ERP como vector primario muestra la evolución de los APT: buscan persistencia estratégica en sistemas centrales donde el downtime es costoso. Espera más ataques similares y una posible ola de ransomware sobre los servidores ya comprometidos. Mantenerte al día en gestión de parches, hardening y monitoreo proactivo será tu mejor defensa.

¿Tu organización necesita reforzar su postura de seguridad y, al mismo tiempo, optimizar su presencia digital?

En www.sitesupremacy.com combinamos diseño web seguro, SEO y estrategias de marketing para que tu negocio crezca sin poner en riesgo sus activos críticos. ¡Contáctanos hoy y blindemos tu plataforma!