Un exploit activo en Google Chrome puede permitir la ejecución de código al visitar páginas maliciosas.

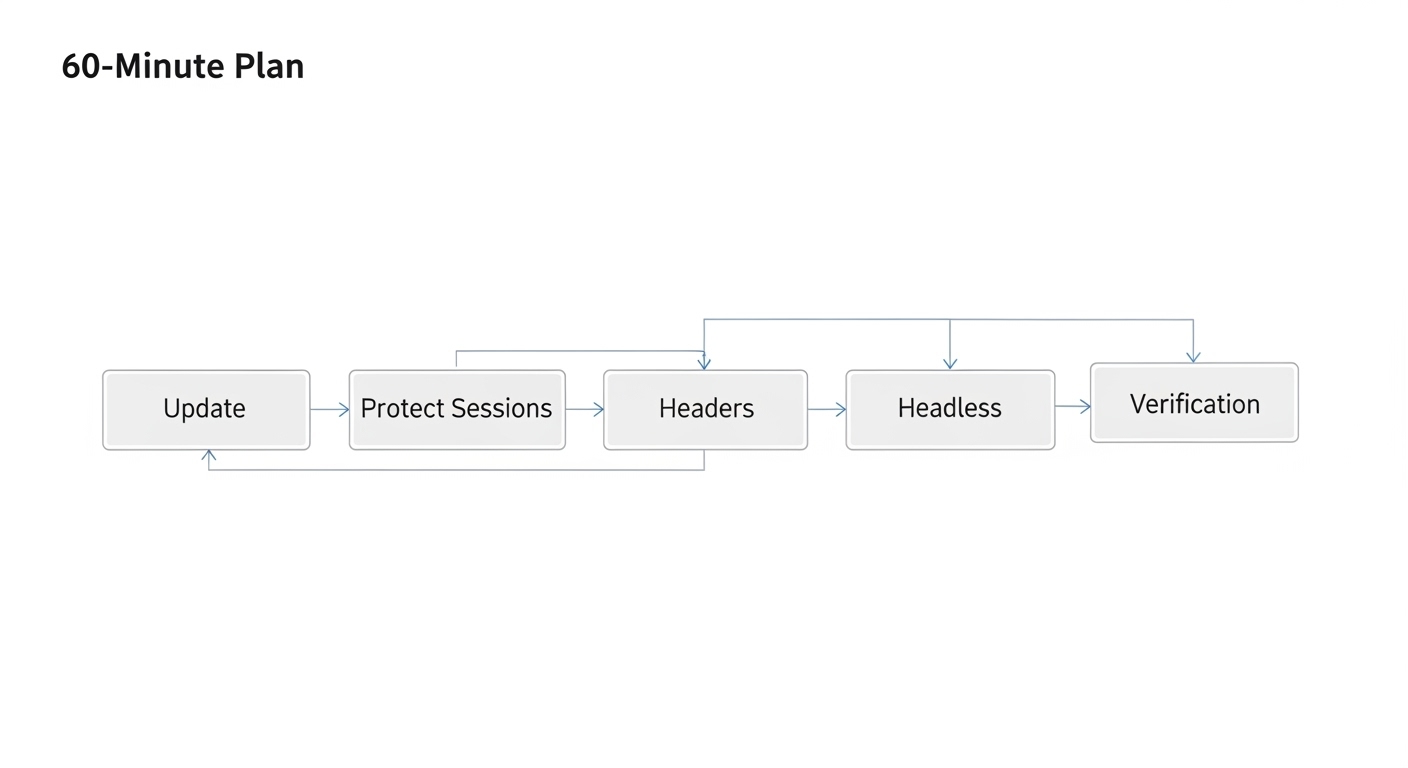

1) Actualiza Chrome y deriva a todo tu equipo (0–10 min)

- En cada equipo: Menú > Ayuda > Acerca de Google Chrome y reinicia.

- Versión segura mínima: 140.0.7339.185 (Linux/Win) y 140.0.7339.185/.186 (Mac/Win).

- Para entornos administrados: fuerza actualización vía GPO/Intune/MDM y valida el despliegue en 24 h.

- Extensiones: deshabilita temporalmente las no críticas y elimina las que no tengan editor confiable.

2) Protege tus campañas y sesiones (10–20 min)

- Reautentica cuentas de Ads, Analytics, Meta, TikTok y CRM; cierra sesiones abiertas en otros equipos.

- Activa 2FA obligatoria para todo el stack de marketing.

- Revoca tokens de API que no uses y regenéralos si tu equipo compartía navegadores.

- Revisa usuarios recientes y accesos inusuales en Ads/Analytics/CRM (ubicaciones/horas anómalas).

3) Endurece tu sitio hoy (20–40 min)

Implementa cabeceras de seguridad a nivel servidor (Nginx/Apache/Cloud):

- Strict-Transport-Security: max-age=31536000; includeSubDomains; preload

- Content-Security-Policy: default-src 'self'; upgrade-insecure-requests; frame-ancestors 'none'

- X-Content-Type-Options: nosniff

- Referrer-Policy: strict-origin-when-cross-origin

- Permissions-Policy: camera=(), microphone=(), geolocation=()

Además: - Aísla scripts de terceros en Subresource Integrity (SRI) cuando aplique.

- Limita iframes externos; desactiva inline scripts en lo posible (usa nonce/hash en CSP).

- Habilita WAF (reglas OWASP) y rate-limit en endpoints de formularios.

4) Asegura automatizaciones y headless (40–55 min)

- Actualiza Chromium/Chrome en Puppeteer/Playwright (contenedores, CI/CD, scrapers).

- Alinea ChromeDriver/WebDriver con la versión estable (evita desfaces que rompan tests).

- Revisa jobs que interactúan con Ads/Analytics desde headless: rota credenciales y tokens.

5) Verificación rápida (55–60 min)

- Escanea tu sitio con Lighthouse/Pagespeed y valida que CSP/HSTS estén activas.

- Valida que tus formularios siguen entregando leads (test de punta a punta hasta CRM).

- Monitorea 24–48 h: CTR, conversiones, eventos clave, fuente/medio y rebote por landing.

¿Qué está pasando exactamente?

- El parche corrige una vulnerabilidad zero-day en V8 (motor JS de Chrome) ya explotada “in the wild”.

- Es parte de un lote de cuatro fallas; una de ellas con explotación activa.

- El despliegue se hace por canales Estable en escritorio; la actualización puede tardar, por eso es crucial forzarla.

Señales de posible compromiso en tu operación

- Incremento de sesiones abiertas o inicios sospechosos en cuentas de Ads/Analytics.

- Cambios no autorizados en etiquetas, presupuestos, audiencias o exclusiones de campaña.

- Inyección de scripts externos no reconocidos en páginas de destino.

Lista de control para PYMEs y equipos de marketing

- Todos con Chrome ≥ 140.0.7339.185/.186 y reiniciado.

- 2FA activa en Ads, Analytics, CMS y CRM.

- CSP/HSTS/COOP/COEP y WAF activos.

- Extensiones auditadas y mínimas.

- Tokens de API rotados y principio de menor privilegio.

- Monitoreo de campañas y pipelines de leads por 48 h.

Auditoría exprés de seguridad y performance

En www.sitesupremacy.com endurecemos tu sitio y tu stack de marketing en horas: parcheo, cabeceras, WAF, revisión de extensiones, rotación de tokens, hardening de formularios y validación de campañas sin perder velocidad ni SEO.

Agenda tu auditoría inmediata en www.sitesupremacy.com y protege tus leads hoy.