Lecciones prácticas del mayor escaparate de fallas del año para reforzar tu ciberseguridad desde hoy

¿Qué pasó y por qué importa?

En Pwn2Own Irlanda 2025, equipos de investigación lograron explotar 90 vulnerabilidades “cero-día” en tan solo dos jornadas. Entre los objetivos hubo smartphones de gama alta, dispositivos de almacenamiento en red (NAS), routers, impresoras y gadgets de hogar inteligente. Más allá del récord de hallazgos, el mensaje es claro: los atacantes reales se benefician de la misma superficie de riesgo, pero sin reglas ni plazos para reportar. Tu organización —sin importar su tamaño— comparte ese mismo perímetro tecnológico.

Tres ideas clave para los tomadores de decisión

1) El perímetro ya no existe. Impresoras, cámaras IP, NAS y dispositivos IoT son puertas reales hacia tus datos. Trátalos como “activos críticos”, no como utilería.

2) El factor tiempo es determinante. Si los investigadores pueden encadenar fallas en minutos, un actor malicioso con motivación económica puede automatizarlo. Reduce tu “ventana de exposición” con parches y controles compensatorios.

3) La diversidad de proveedores complica la defensa. Un parque con múltiples marcas y firmwares exige estandarizar políticas, telemetría y proceso de parchado para no perder trazabilidad.

Lo que revela Pwn2Own sobre tu postura de seguridad

- Ataques multi-etapa: combinar fallas en red + firmware + app es lo normal. Necesitas correlación de eventos, no solo alertas aisladas.

- Ataques sin clic (zero-click): elimina la dependencia exclusiva del usuario como último filtro; incorpora hardening y segmentación.

- Objetivos “olvidados”: impresoras, hubs y bridges de domótica con firmware obsoleto son eslabones débiles comunes.

Plan de acción rápido (7 días)

Día 1–2: Inventario vivo de hardware y firmware (incluye impresoras, NAS, cámaras, APs, plugs). Etiqueta “críticos” por exposición y valor del dato.

Día 3: Parcheo prioritario por criticidad (CVE alta, exposición a Internet, activos con credenciales compartidas).

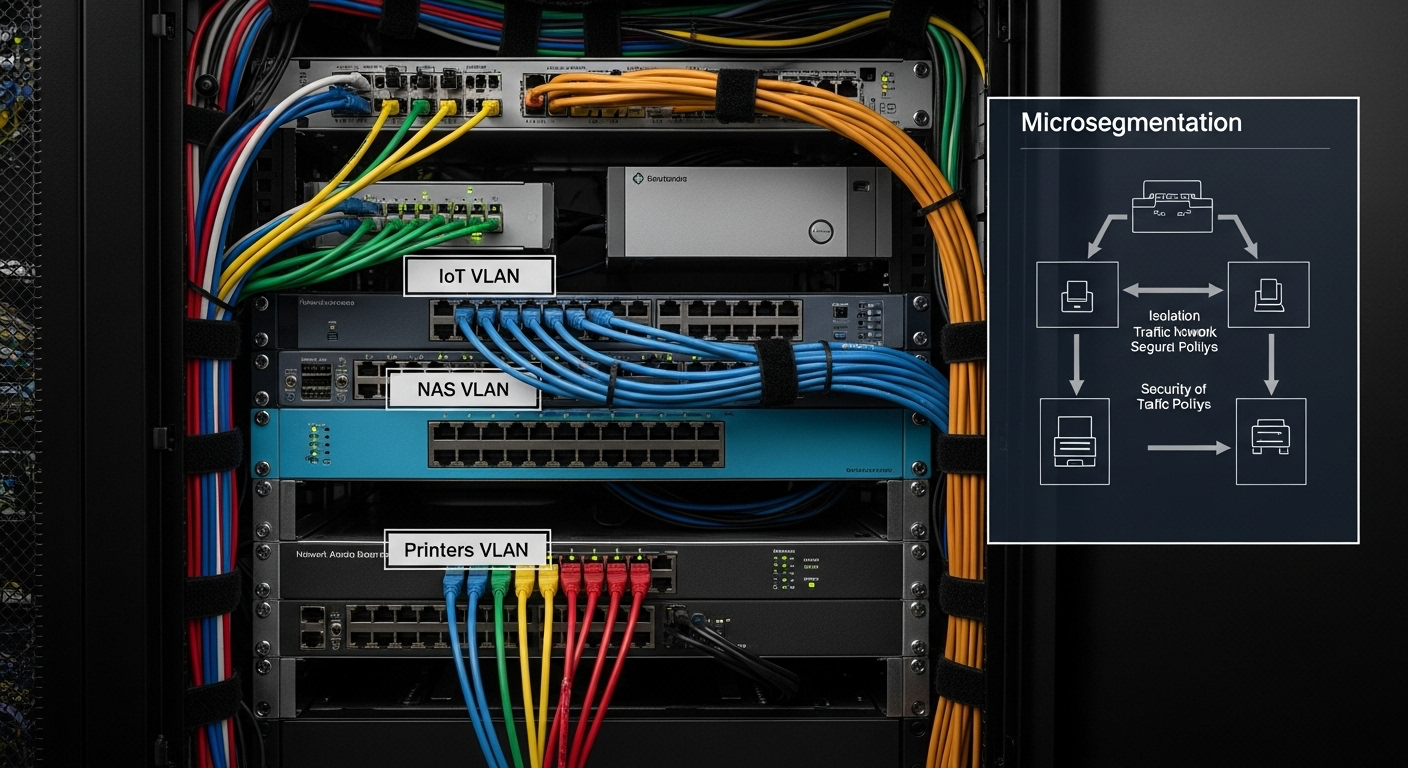

Día 4: Microsegmentación: coloca IoT/impresoras/NAS en VLANs aisladas, sin salida a Internet salvo listas blancas.

Día 5: Endurecimiento (hardening): desactiva servicios innecesarios, cambia puertos por defecto, fuerza MFA en consolas.

Día 6: Telemetría y alertas: activa registros en firmware y SIEM; crea reglas para accesos administrativos atípicos.

Día 7: Prueba de restauración: ejecuta un recovery de respaldo frío y valida RTO/RPO. Sin restoración probada, no hay continuidad.

Controles que no pueden faltar en PyMEs

- Actualización continua de firmware en NAS, routers, impresoras y cámaras.

- MFA en paneles de administración y accesos VPN.

- Listas de control (ACL) en switches/routers para aislar equipos “habladores”.

- Respaldo inmutable (WORM o snapshots con retención) y prueba de restauración mensual.

- Catálogo KEV como guía de parchado: prioriza lo “explotado activamente” sobre lo meramente crítico.

- Política de reemplazo: si un equipo deja de recibir parches del fabricante, planea su retiro.

Métricas que debes empezar a reportar al directorio

- MTTP/MTTR de parches (tiempo a parchear/recuperar) por familia de dispositivos.

- % de activos fuera de soporte (EoL/EoS).

- % de cobertura de MFA en accesos administrativos.

- Tasa de restauraciones exitosas y tiempo promedio de recuperación.

¿Necesitas ayuda para aterrizar esto?

En SiteSupremacy implementamos inventario automatizado, hardening por perfiles, microsegmentación y un playbook de parchado guiado por riesgo (incluyendo KEV). Te entregamos un tablero con métricas ejecutivas y auditoría lista para ISO 27001. Escríbenos y fortalezcamos juntos tu operación.

¿Quieres reducir tu exposición antes de tu próxima auditoría o pico de ventas?

Agenda una consultoría con www.SiteSupremacy.com y pongamos en marcha tu plan de ciberseguridad en una semana.