Un backdoor reciente abusó del OpenAI Assistants API para ocultar su mando y control; te explico qué significa y cómo blindar tu empresa hoy

Qué pasó y por qué importa

Investigadores de Microsoft Incident Response (DART) documentaron un backdoor llamado SesameOp que, en lugar de usar servidores de mando y control tradicionales, abusa del OpenAI Assistants API para recibir y ejecutar instrucciones dentro de sistemas comprometidos. No se trata de una vulnerabilidad del servicio, sino de un uso malicioso de una API legítima. Microsoft y OpenAI deshabilitaron la clave y la cuenta relacionadas, y Microsoft señala que el Assistants API quedará en desuso en agosto de 2026. (Microsoft)

Cómo funcionó el engaño (en breve y sin jerga innecesaria)

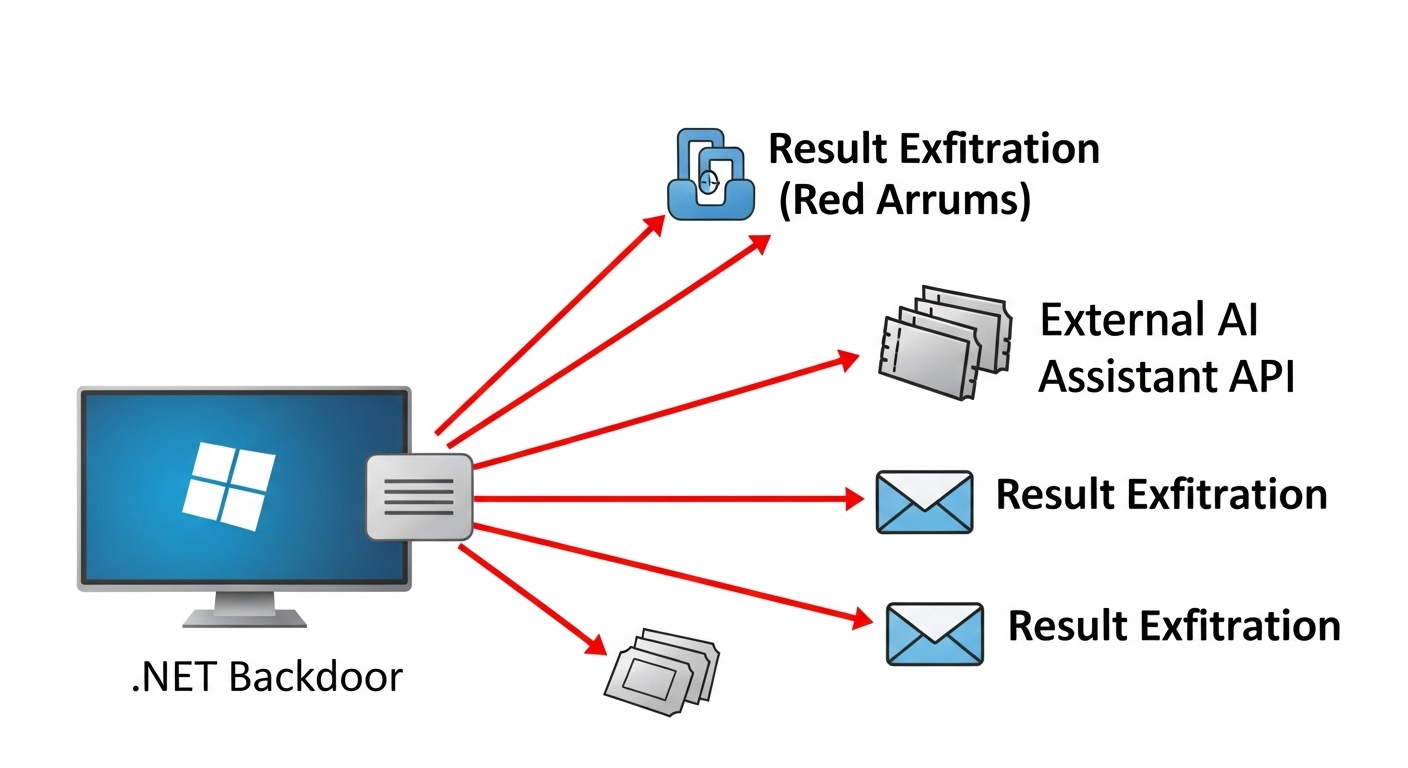

El ataque combinó técnicas de persistencia en Windows con un loader (Netapi64.dll) y un backdoor .NET (OpenAIAgent.Netapi64) que consulta el Assistants API para obtener comandos, los ejecuta localmente y devuelve resultados como si fuera tráfico normal de una app que usa IA. Para camuflarse, comprimía y cifraba cargas y respuestas; además utilizó inyección .NET AppDomainManager para evadir defensas. (Microsoft)

Por qué este enfoque es difícil de detectar

El gran truco es “vivir” dentro de servicios legítimos: el tráfico a una API de IA puede parecer normal en organizaciones que ya consumen IA. Eso reduce señales obvias asociadas a C2 clásicos y prolonga la permanenciadel atacante. Reportes especializados resaltan este cambio de táctica: usar plataformas populares (IA, mensajería, etc.) como puentes de C2 encubiertos. (Dark Reading)

Señales de alerta que sí puedes monitorear

- Conexiones salientes a APIs de IA desde servidores que no deberían usarlas (no solo desde equipos de desarrollo).

- Aparición de binarios o librerías .NET ofuscadas o configuraciones inusuales “.config” junto a ejecutables de herramientas de desarrollo.

- Patrones de cifrado/compresión atípicos en respuestas HTTP asociadas a tareas internas.

- Incremento de errores o excepciones en rutas temporales (por ejemplo, en C:\Windows\Temp) tras despliegues o cambios de políticas.

Microsoft recomienda auditar y limitar el egress, revisar firewalls y proxys, y bloquear o supervisar comunicaciones de C2 en endpoints y perímetro cuando sea posible. (Microsoft)

Checklist accionable para pymes (prioriza de arriba hacia abajo)

- Inventario de egress: documenta qué apps sí pueden hablar con APIs externas (incluida IA) y bloquea el resto por defecto.

- Lista blanca por DNS/URL: permite solo destinos de negocio; todo lo demás, 403.

- Reglas de detección en tu SIEM/EDR:

- Conexiones a APIs de IA desde servidores que no las requieren.

- Cargas salientes grandes o cifradas tras procesos que normalmente no generan tráfico.

- Higiene de llaves: rota y guarda API keys en cofres (no en código, no en variables de entorno expuestas).

- Segmentación: separa redes de desarrollo, producción y administración; aplica Zero Trust en saltos laterales.

- Hardening de .NET: supervisa y bloquea AppDomainManager injection y carga dinámica de DLLs no firmadas. (Microsoft)

- Playbooks de respuesta: aísla host, congela artefactos (memoria, disco), cambia credenciales, revisa tareas programadas y mecanismos de persistencia.

Qué puedes hacer hoy (4 horas bien invertidas)

- Hora 1: revisa en proxy/firewall quién sale a APIs de IA; si no es crítico, bloquéalo temporalmente y solicita justificación de negocio.

- Hora 2: crea una regla en tu SIEM para alertar conexiones a IA desde servidores y endpoints sensibles.

- Hora 3: escanea endpoints Windows en busca de librerías ofuscadas .NET y cambios recientes en archivos “.config”.

- Hora 4: define un flujo de contención (quién decide, cómo se aísla, a quién se avisa) y ensáyalo con un caso ficticio de C2 vía API.

¿Quieres blindar tu sitio y backend frente a tácticas modernas como C2 sobre APIs de IA?

En www.SiteSupremacy.com diseñamos arquitecturas seguras, monitoreo continuo y planes de respuesta hechos a la medida.

Convierte la seguridad en una ventaja competitiva: solicita una auditoría exprés hoy en www.sitesupremacy.com.