CISA lo añadió a su lista de fallos explotados; te digo qué hacer paso a paso para blindar tu equipo y tu negocio

¿Qué pasó y por qué importa?

En los últimos días se confirmó un zero-day que afecta a dispositivos Samsung, explotado activamente para instalar spyware avanzado. La agencia de ciberseguridad de EE. UU. (CISA) agregó el CVE-2025-21042 a su catálogo de vulnerabilidades explotadas, lo que significa riesgo real para usuarios y empresas. Este tipo de fallos permite a atacantes tomar control del teléfono, extraer datos sensibles y vigilar comunicaciones sin que el usuario lo note.

Señales de riesgo en tu teléfono

- Consumo anómalo de batería y datos.

- Calentamiento inusual estando en reposo.

- Permisos recién concedidos a apps que no recuerdas haber autorizado.

- Avisos de seguridad o bloqueos al intentar actualizar.

Pasos urgentes de mitigación (5–10 minutos)

- Actualiza tu Samsung: Ajustes → Actualización de software → Descargar e instalar.

- Reinicia el teléfono tras actualizar para cerrar sesiones maliciosas.

- Revisa permisos: Ajustes → Privacidad/Permisos → quita acceso a micrófono, cámara y ubicación a apps que no lo necesiten.

- Desactiva opciones de desarrollador/ADB si las tenías activas.

- Instala desde fuentes confiables (Galaxy Store/Play Store) y elimina APKs de origen dudoso.

- Activa Play Protect y un antivirus reputado para un segundo control.

Recomendaciones para empresas y equipos BYOD

- Políticas MDM: exigir versión mínima del parche y bloquear equipos desactualizados.

- Lista blanca de apps y bloqueo de sideloading.

- Chequeo semanal de permisos y telemetría (batería/datos) en flotas móviles.

- Capacitación: phishing vía SMS (smishing) y verificación de adjuntos antes de abrir.

- Plan de respuesta: procedimiento claro para aislar, respaldar y formatear equipos comprometidos.

Hardening adicional (opcional, nivel intermedio)

- Bloquea la depuración USB permanentemente.

- Deshabilita servicios innecesarios (NFC si no se usa, Bluetooth en lugares públicos).

- Cifra respaldos y evita copiarlos en equipos personales.

- Autenticación fuerte (biometría + PIN robusto) y carpeta segura activada.

Preguntas rápidas

¿Qué modelos están afectados? Samsung publicará y distribuirá parches; aplica la actualización en cuanto aparezca, sin esperar listados de modelos.

¿Basta con un antivirus? No. Es una capa más; lo crítico es parchear y reducir superficie de ataque.

¿Formateo obligatorio? Solo ante indicios de compromiso persistente; primero actualiza, revisa permisos y monitorea.

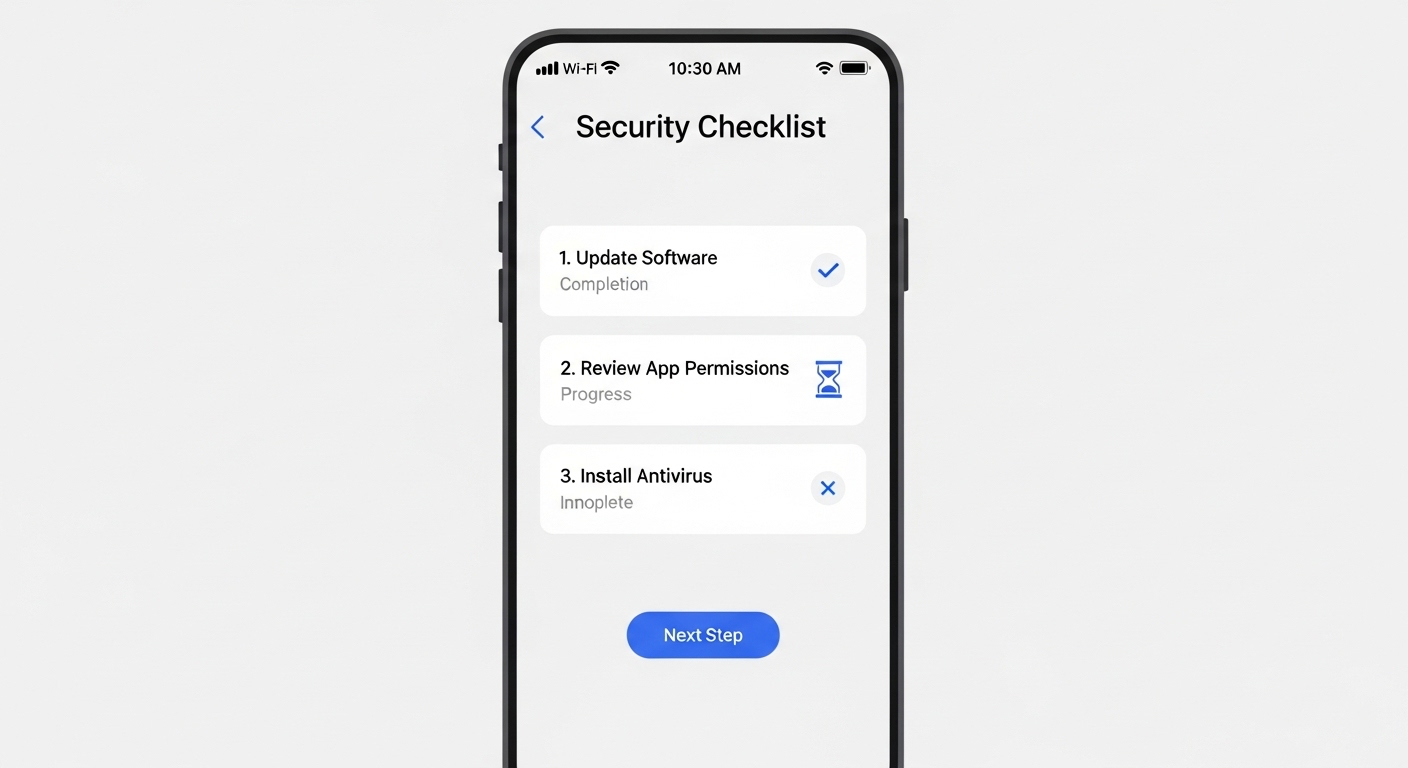

Checklist exprés para guardar

- Actualización instalada y reinicio hecho

- Permisos revisados

- Play Protect activo

- Sin APKs desconocidos

- Copia de seguridad cifrada

- BYOD con políticas MDM (si aplica)

¿Quieres blindar los móviles de tu empresa y tu sitio web contra estas amenazas?

En www.sitesupremacy.com implementamos políticas MDM, hardening, monitoreo y mantenimiento web/SEO para que trabajes con tranquilidad.

Agenda hoy tu diagnóstico en www.sitesupremacy.com y lleva tu seguridad y tu presencia digital al siguiente nivel.